病毒现象

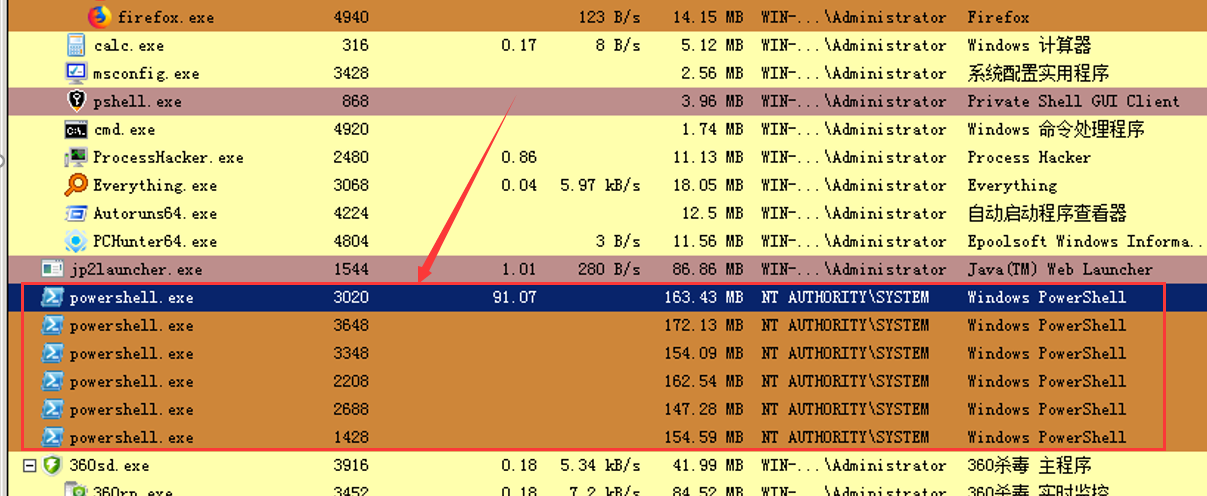

- 服务器出现卡顿、CPU飙升

- 和其他主机的445端口、1433,建立起大量的连接

- 存在大量Powershell进程

- 感染MBR扇区

- 被感染主机的445端口被异常关闭,且防火墙被添加“deny tcp 445”策略,IPsec被添加“win”策略

病毒处置

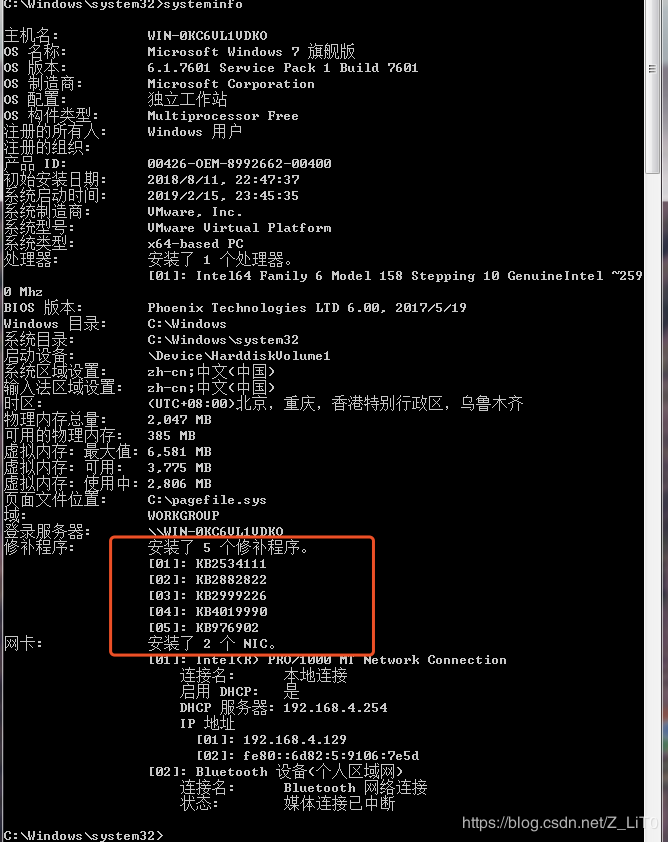

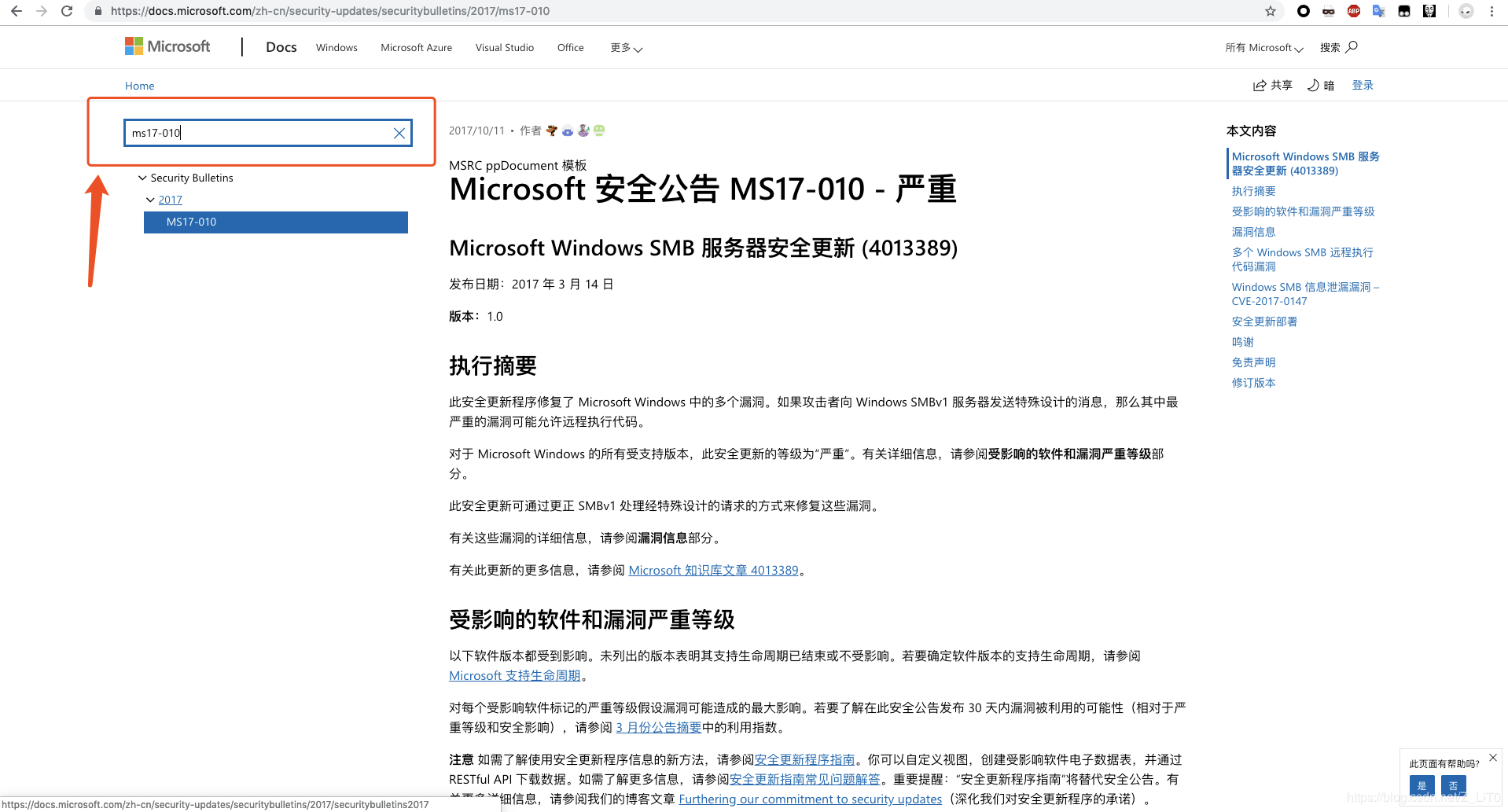

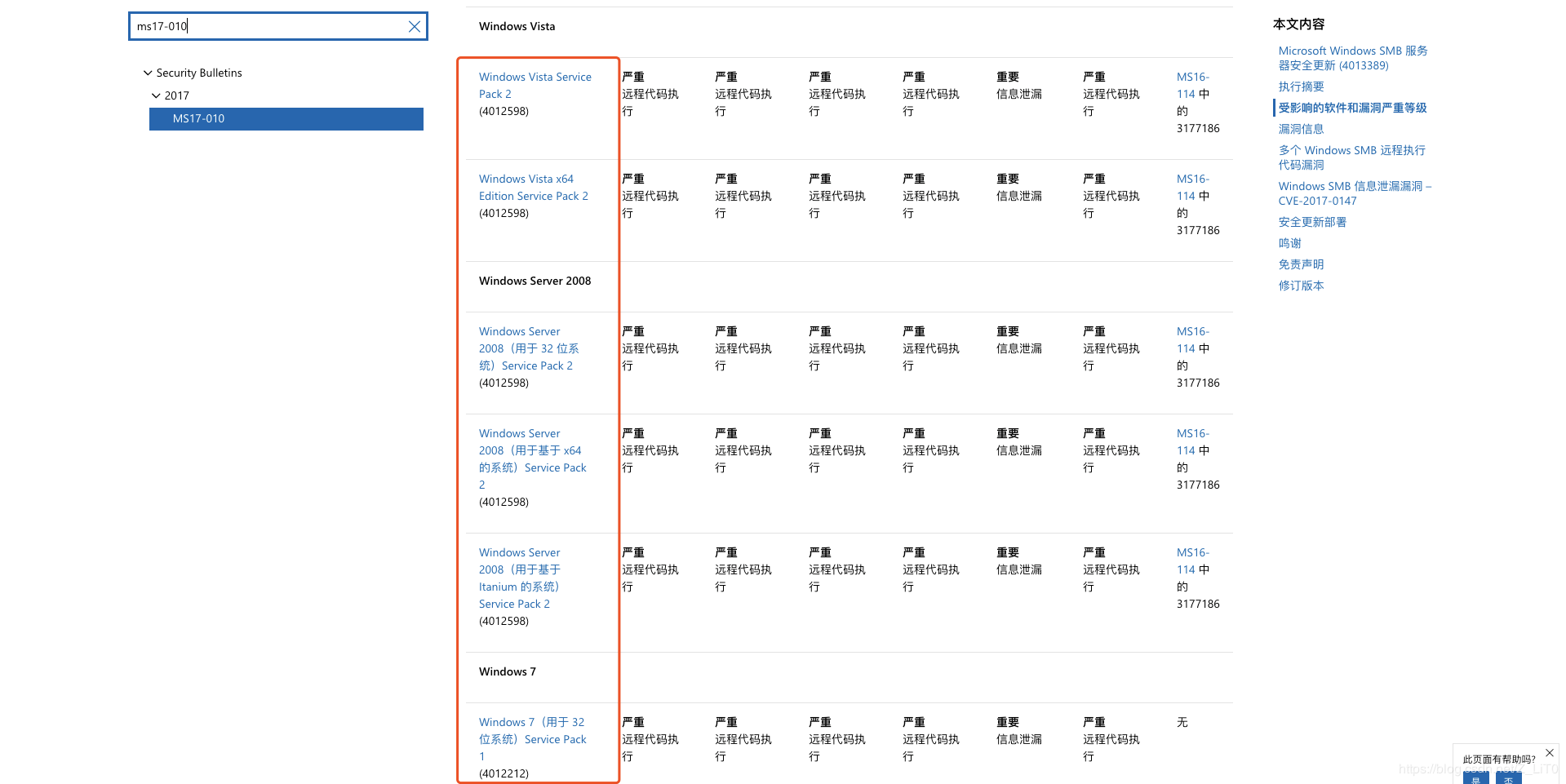

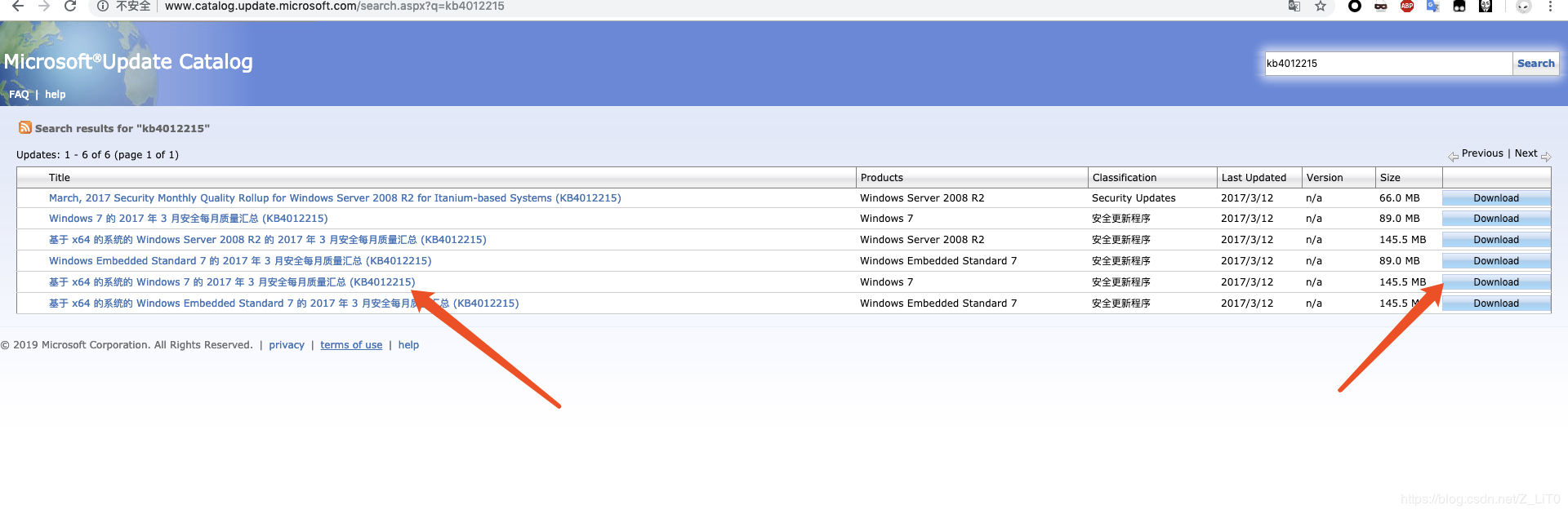

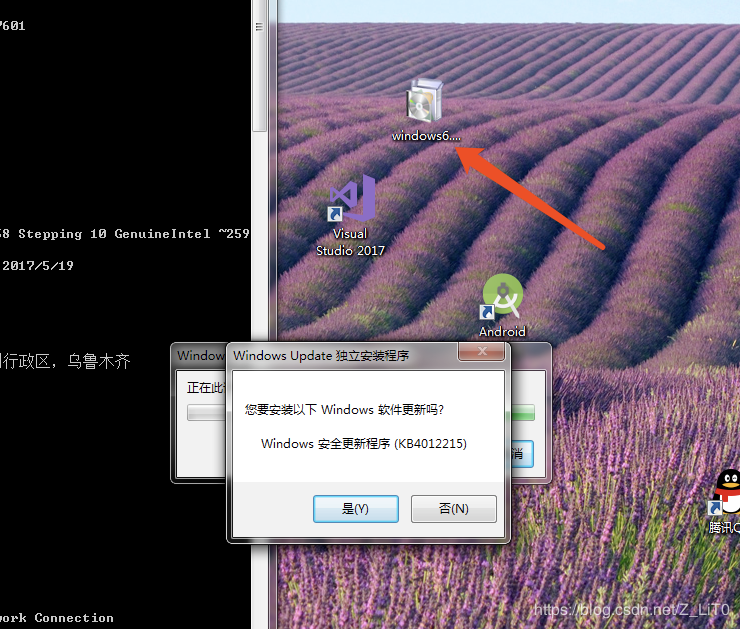

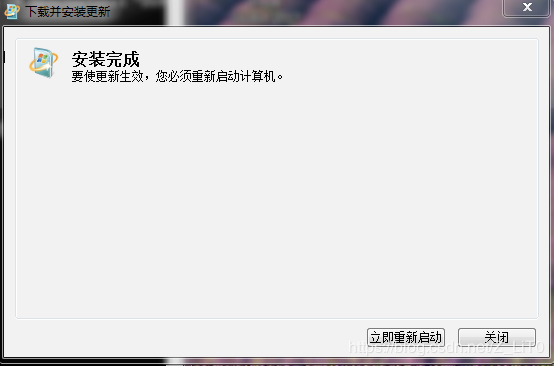

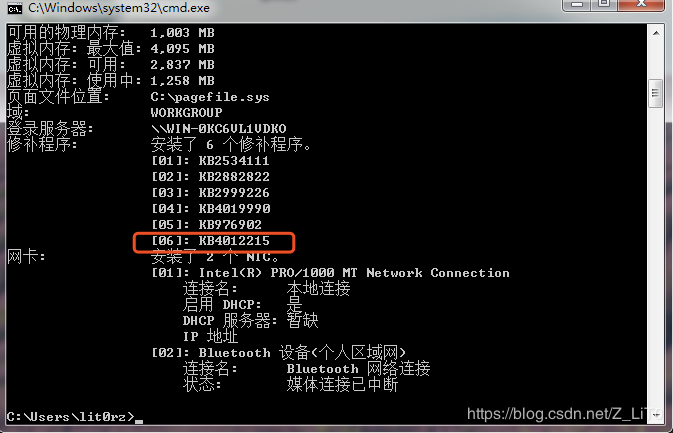

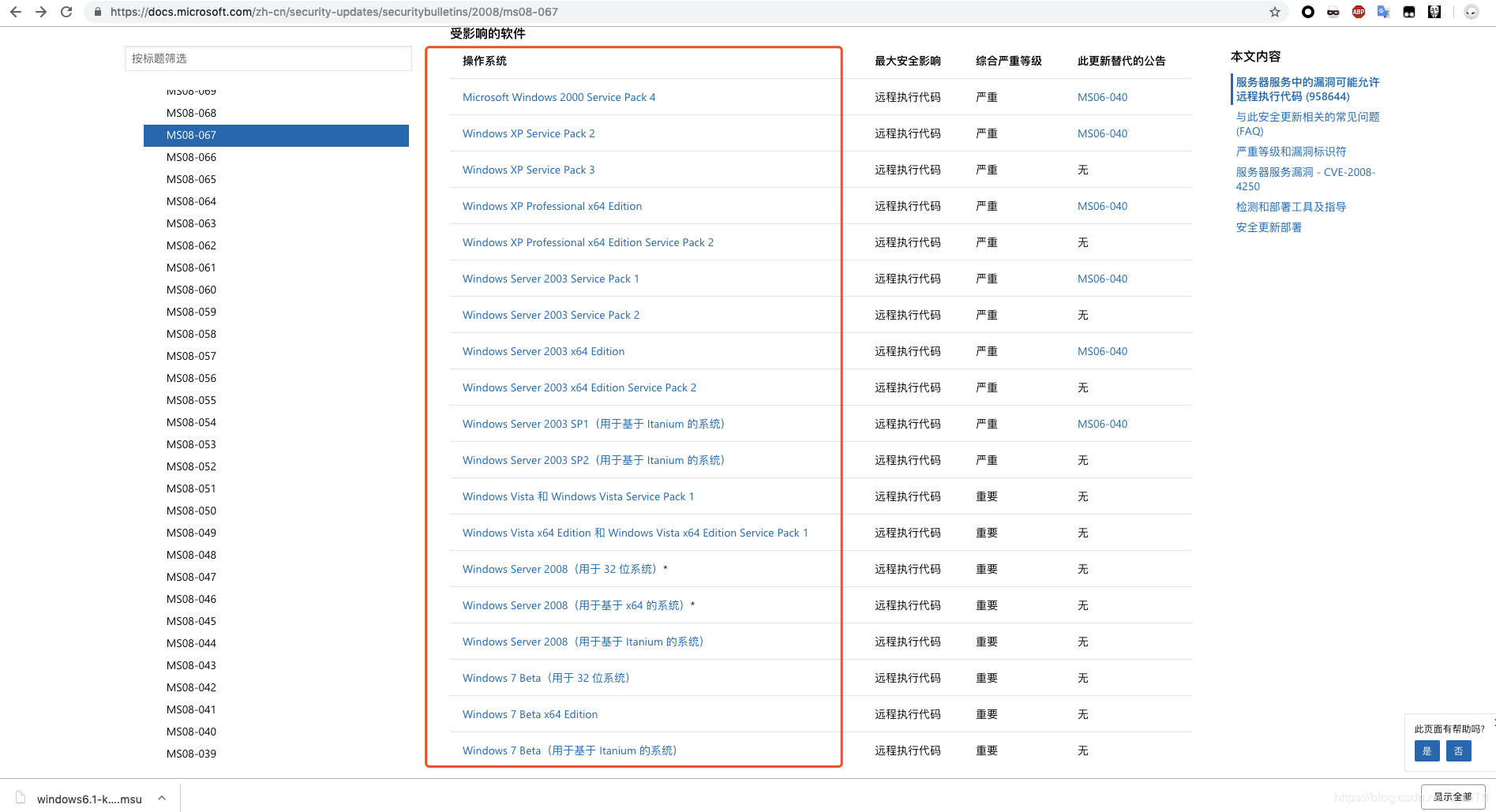

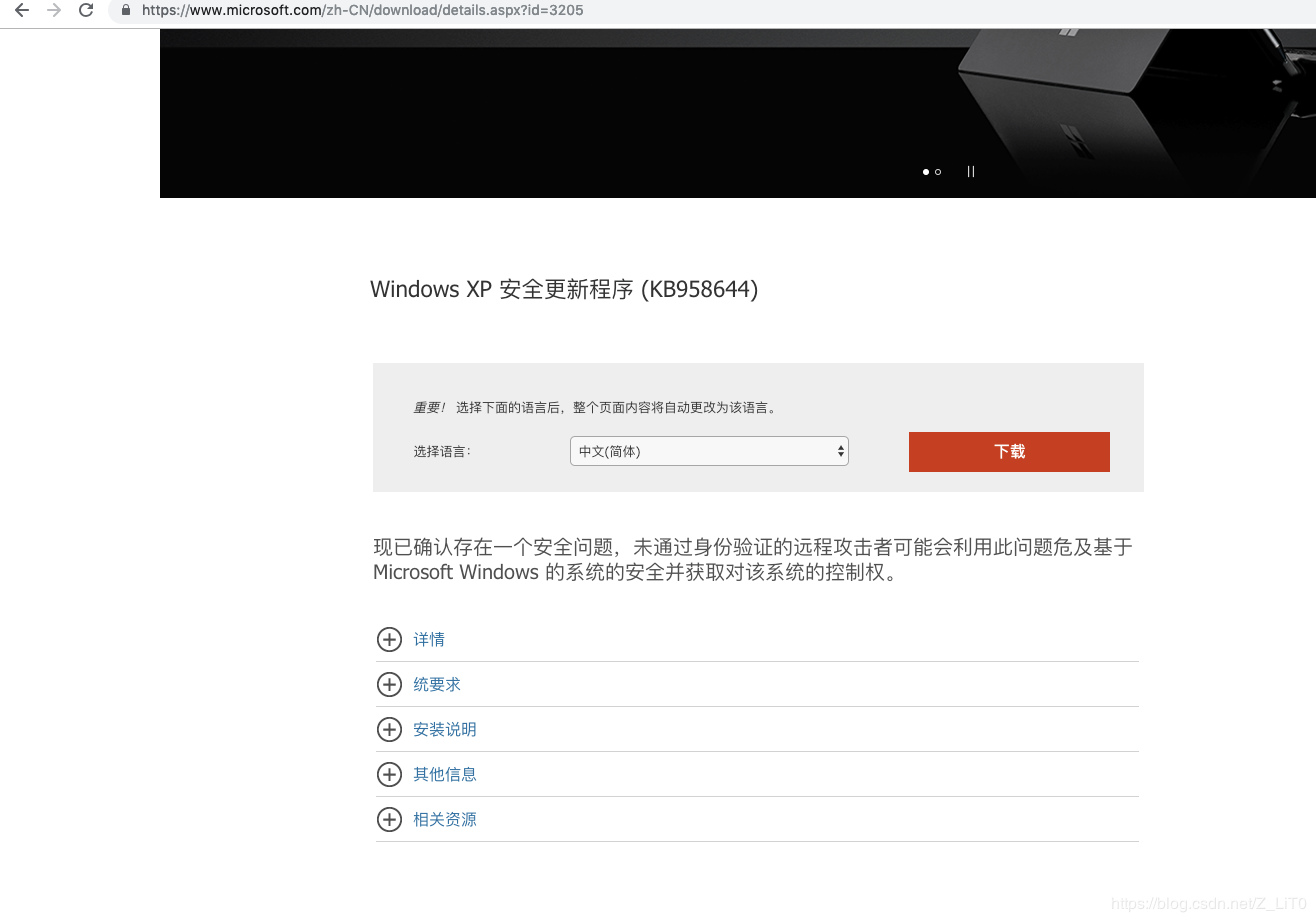

封堵445端口; 或打永恒之蓝漏洞补丁(https://wukungt.github.io/2019/03/05/Windows%E8%A1%A5%E4%B8%81%E6%9B%B4%E6%96%B0/)、加强主机密码且密码各不相同。

在AF等设备添加规则,限制访问下列域名和IP:

ftp.ftp0930.host

pool.minexmr.com

raw.githubusercontent.com

wmi.1217bye.host

own.mysking.info

js.ftp0930.host

js.mykings.top

ftp.ftp0118.info

ok.mymyxmra.ru

mbr.kill0604.ru

173.208.139.170

35.182.171.137

45.58.135.106

103.213.246.23

78.142.29.152

74.222.14.61

18.218.14.96

223.25.247.240

223.25.247.152

103.95.28.54

23.88.160.137

81.177.135.35

78.142.29.110

174.128.239.250

66.117.6.174

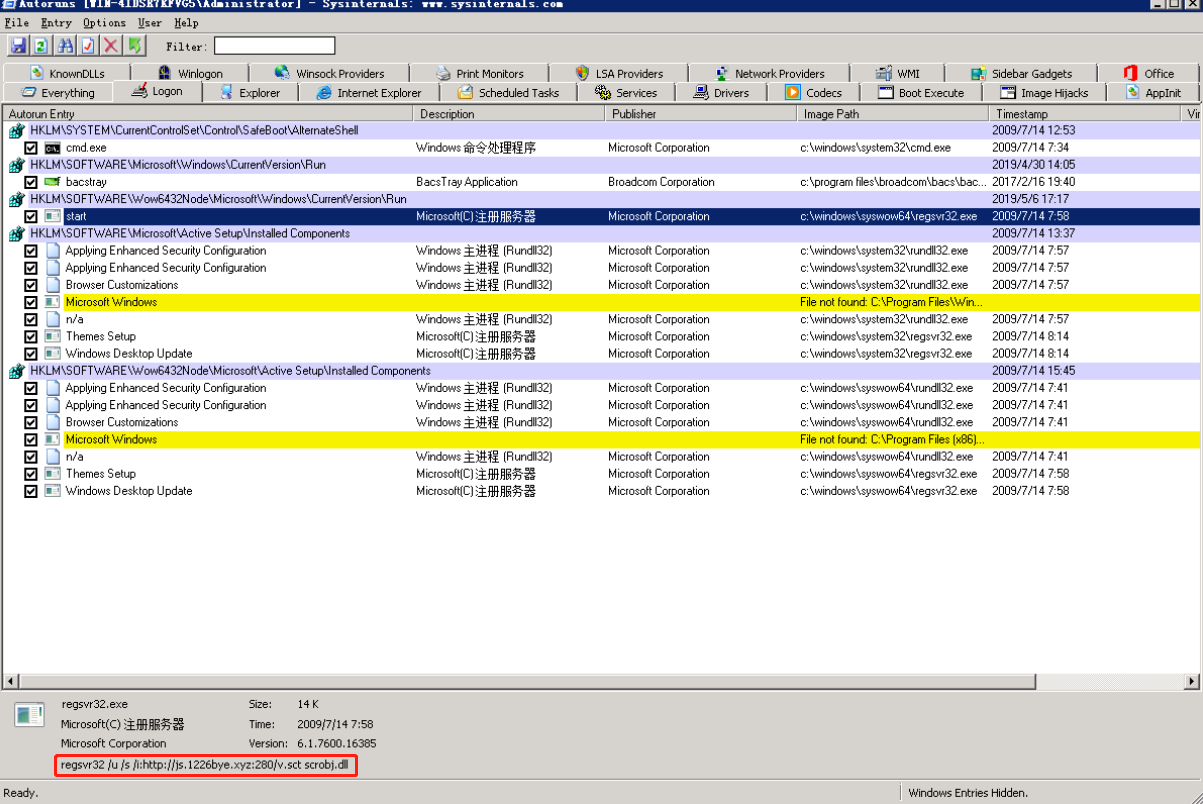

使用Autoruns,删除启动项:start

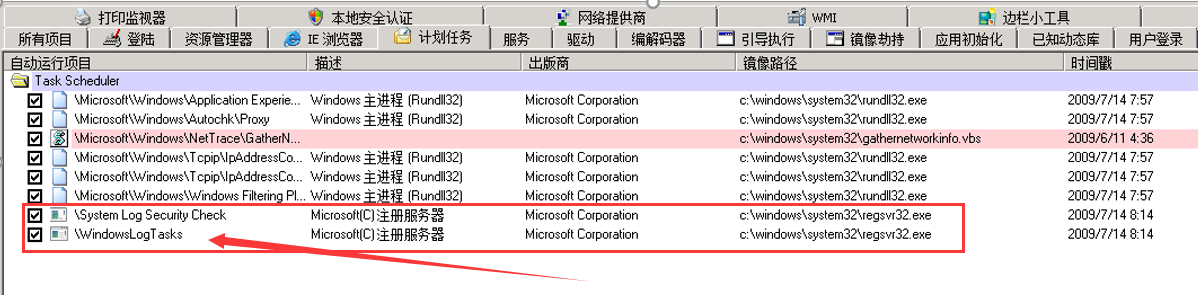

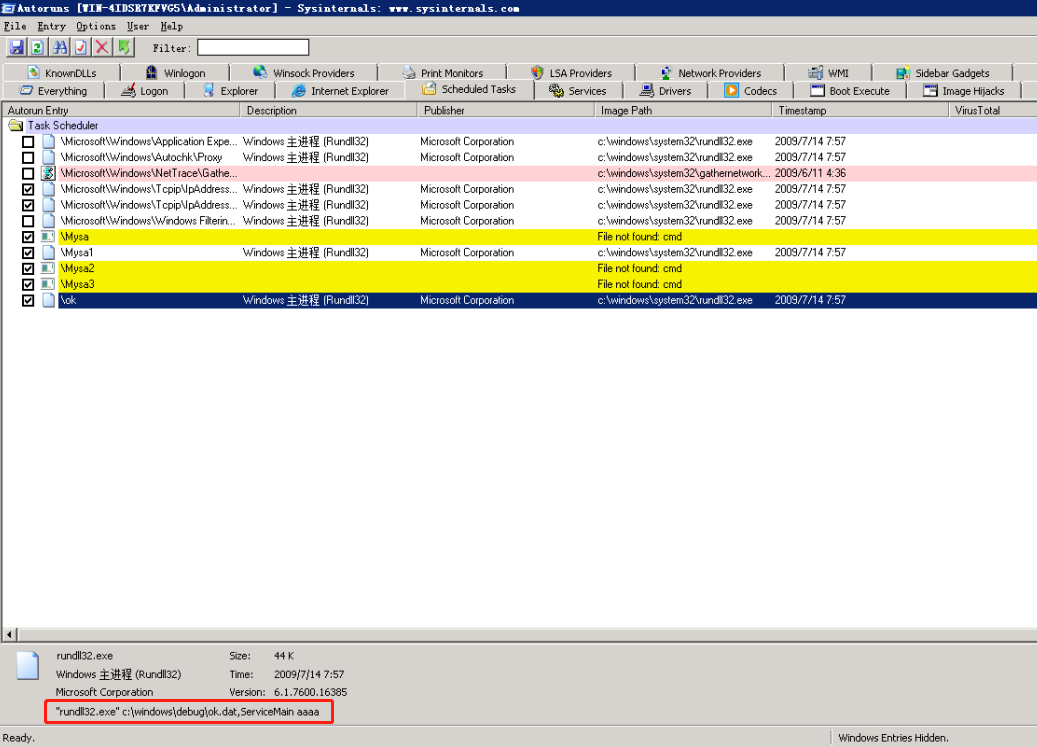

使用Autoruns,删除计划任务: Mysa、Mysa1、Mysa2、Mysa3、ok

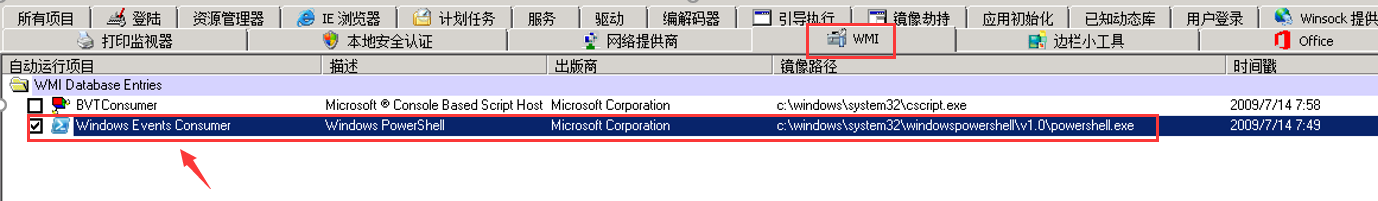

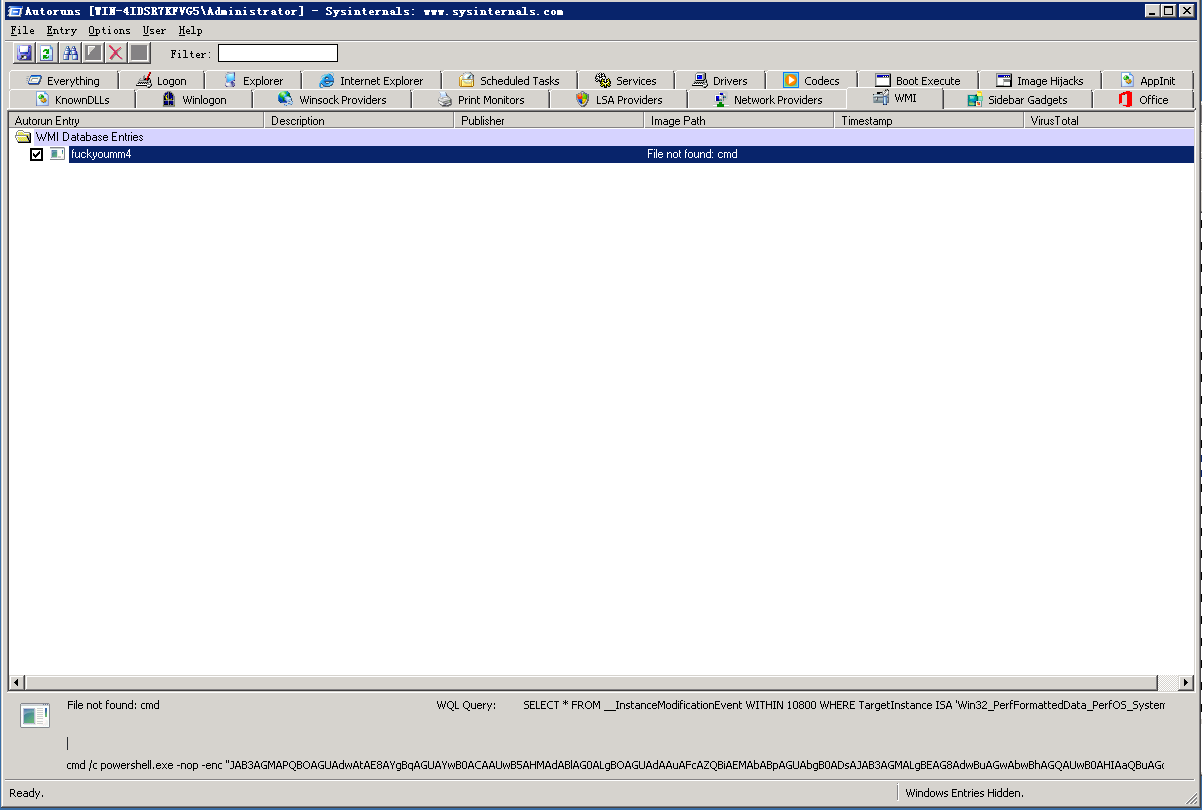

使用Autoruns,删除WMI:fuckyoumm4

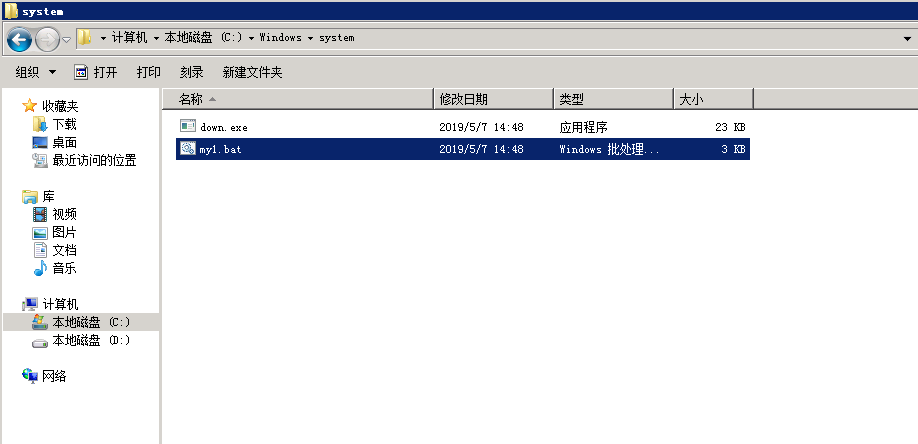

删除病毒母体:C:\Windows\system\my1.bat

7.使用EDR终端杀软全盘查杀

8.使用《暗云III专杀工具》对MBR进行清除并重启 :http://dlied6.qq.com/invc/xfspeed/qqpcmgr/other/SystemAidBoxPro.zip